Аналитики специализирующейся на кибербезопасности японской компании Trend Micro обнаружили криптовалютный майнер KORKERDS, для которого характерно несколько нетипичное поведение. Об этом сообщается на сайте компании.

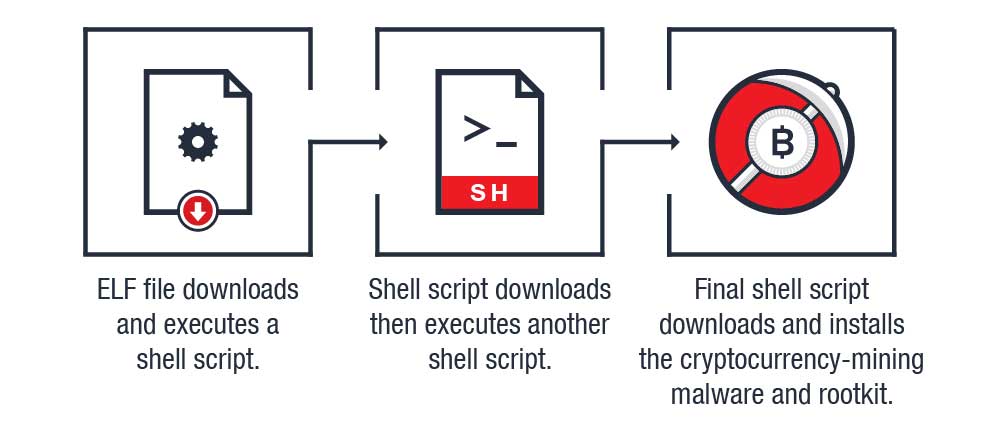

Исследователи пока точно не выяснили, как именно распространяется угроза. Однако, скорее всего, его загрузка происходит после установки некого ПО или через скомпрометированный плагин.

Добывающему криптовалюту Monero (XMR) майнеру исследователи присвоили идентификатор Coinminer.Linux.KORKERDS.AB. Примечательно, что также используется другой компонент — руткит (Rootkit.Linux.KORKERDS.AA), который «прячет» процесс майнинга от инструментов для мониторинга.

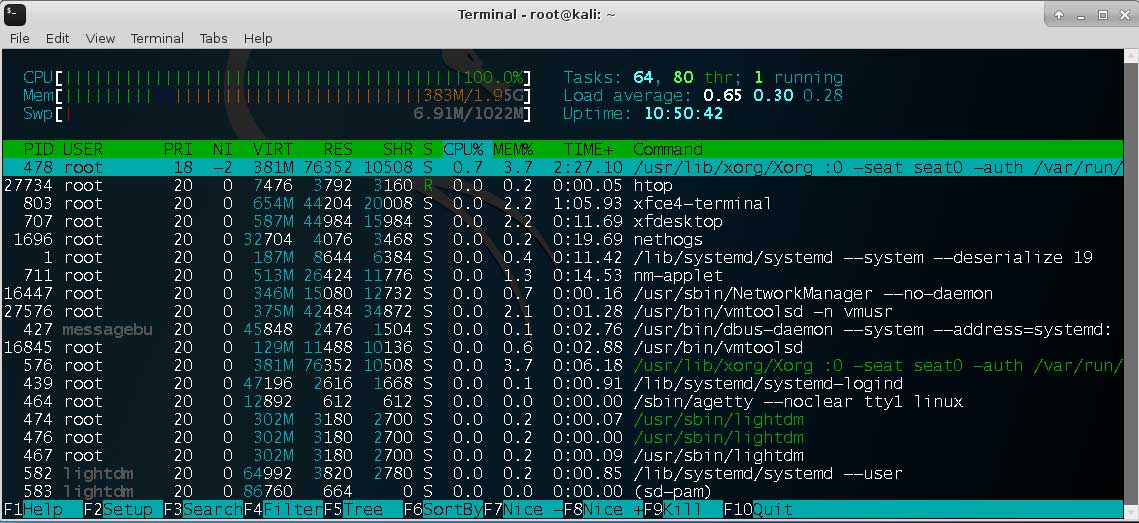

После начала работы скрытого майнера в системе загрузка процессора возрастает до 100%. Однако пользователю непросто выяснить причину этого. Ситуацию усложняет руткит, использующий хуки для API readdir и readdir64, и библиотеки libc. Нормальный файл библиотеки перезаписывается, при этом readdir подменяется фальшивой версией.

Вредоносная версия readdir используется для сокрытия процесса майнинга (kworkerds). После этого выявить майнер становится гораздо сложнее, несмотря на то, что загрузка процессора свидетельствует о подозрительной активности.

По словам исследователей, новый майнер может представлять угрозу не только для серверов, но и для обычных пользователей Linux.

Напомним, в июне аналитики Palo Alto Networks сообщили, что 5% монет Monero добыты с помощью скрытого майнинга.